Nagy port kavart hétfőn a hír, miszerint hátsó kaput tartalmaz a kínai AdUps nevű vállalat androidos mobilokhoz készített szoftverfrissítő szolgáltatása. A vállalat szerint nem kormányszerveknek készült a backdoor, hanem az olcsó mobilokat készítő és forgalmazó vállalatoknak, hogy azok például a felhasználók ellopott szöveges üzenetei vagy hívásnaplói alapján személyre szabottabb reklámokat tudjanak megjeleníteni számukra, ezzel pedig profitra tegyenek szert a szinte előállítási költségért eladott mobilokon keresztül. Biztonsági kutatók egy Egyesült Államokban vásárolt Blu R1 HD mobilon fedezték fel a hátsó kaput, de az AdUps szerint erre a modellre csak véletlenül került fel a kémkedési funkció, valójában csak egyes Kínában forgalmazott mobilokon kellene jelen lennie.

Ezzel sajnos nem tudtuk le erre a hétre az androidos backdoor-botrányokat. Az Anubis Networks biztonsági cég csütörtökön kiadott tájékoztatása alapján érdekes dolgot fedeztek fel egy az USA-ban vásárolt BLU Studio G mobil beüzemelése után: a telefon három domainhez is csatlakozni próbált, kettőhöz sikertelenül. Az első domain a kínai Ragentek nevű vállalathoz tartozott, ez a telefon beépített firmwarefrissítő szolgáltatását biztosította a Blu számára, a telefon kéréseire semmilyen utasítást sem küldött vissza. A másik két domainhez azért nem tudott csatlakozni a mobil, mert be sem voltak regisztrálva. Ezeket az Anubis Networks munkatársai bejegyezték, így jelenleg az irányításuk alatt állnak.

A frissítőkomponens tanulmányozása során kiderült, hogy a szerverek képesek parancsokat küldeni a mobiloknak, amelyeket azok root jogosultsággal futtatnak le. Ez önmagában nem furcsa, lévén egy firmwarefrissítő komponensről beszélünk. A hátsó kapu azzal jött létre, hogy egyrészt háromból kettő domaint elfelejtett bejegyezni a Ragentek, másrészt pedig a frissítőmodul nem hitelesíti az elért szervereket. Ezt a problémát bármely bűnöző képes lehet kihasználni, csak egy támadó Wi-Fi hotspotot kell beüzemelnie, amely képes megszemélyesíteni a három domaint a hozzá kapcsolódó mobiloknak.

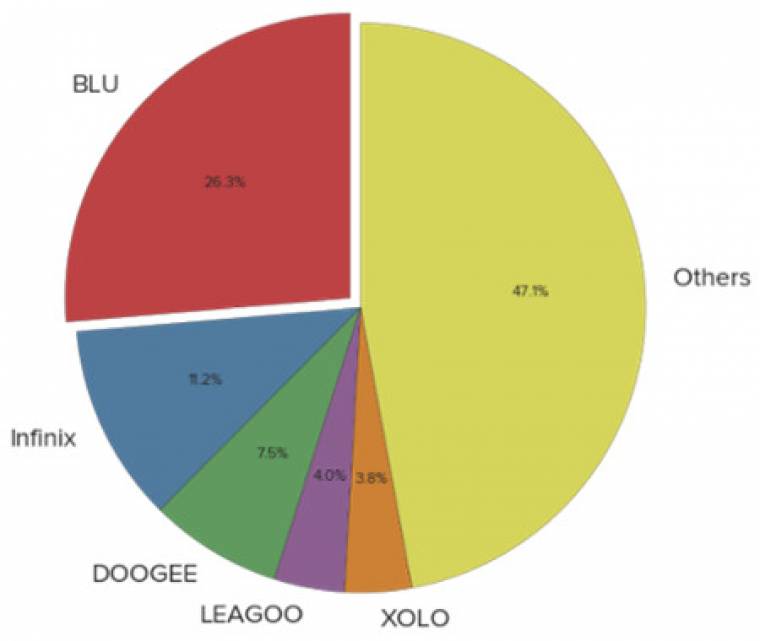

Az Anubis Networks tájékoztatása szerint a blogbejegyzésük írásáig globálisan 2,8 millió okostelefon kapcsolódott az általuk birtokolt domainekhez, nagyjából ennyi aktívan használt készüléken található meg a hátsó kapu. Az érintett gyártók közül a Blu / Infinix / Doogee / Leagoo / Xolo ötösfogat 55 készülékét sikerült beazonosítani, de a kapcsolódott telefonok 47 százalékánál még így is rejtély maradt a gyártó és a típus.

A konkrétan beazonosított telefonok közül kettő biztosan kapható Magyarországon is, ezek a LEAGOO Lead 5 és DOOGEE Voyager 2 DG310 modellek. A tulajdonosaik sajnos nem tudnak mit kezdeni a sebezhetőséggel, csak a telefonok gyártói képesek megszüntetni azt egy szoftverfrissítéssel. Maximum annyit tehetnek, hogy nem megbízható hálózatokra való csatlakozás előtt aktiválhatnak egy rendszerszinten működő VPN-szolgáltatást, ugyanis ezzel lehetetlenné tudják tenni, hogy preparált Wi-Fi hotspotokon keresztül a bűnözők közbeékelődéses támadással megszemélyesíthessék a három érintett domaint, azok nevében parancsokat küldjenek a mobiljaiknak.

(Forrás: Ars Technica, Anubis Networks)