A közhiedelemmel ellentétben a Play Áruház soha nem hemzsegett a kártékony alkalmazásoktól, amely részben annak köszönhető, hogy a programok elérhetővé tétele előtt a Google automatizált eszközökkel ellenőrzi azokat, megpróbálja kiszűrni az ártalmas darabokat. A viselkedéslapú analízist is használó rendszer kimondottan jól működik (még ha nem is 100 százalékos hatékonyságú), azonban biztonsági kutatók már egy évvel ezelőtt rámutattak, hogy akár külső forrásokból utólag letöltött információkkal sem lehetetlen kártékonnyá varázsolni a bűnözők zöld utat kapott alkalmazásait.

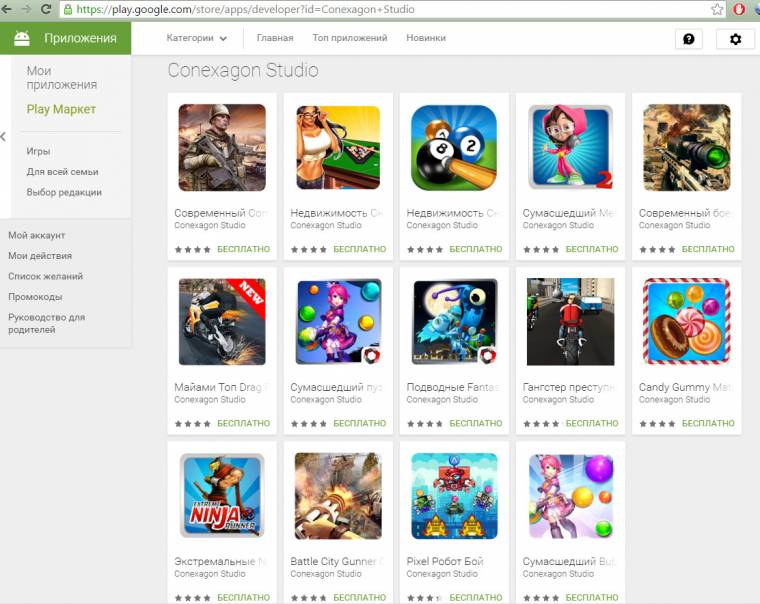

Az orosz Doctor Web a múlt héten jelentette a Google számára, hogy felfedezett négy tucat kártékony játékot a Play Áruházban. Ezek érdekessége, hogy alapvetően nem tartalmaznak ártalmas kódot - át is mentek a Google biztonsági ellenőrzésein -, azonban utólag utasításokat és programokat tartalmazó képfájlokat töltöttek le az internetről. A készítőik szteganográfia segítségével rejtették el a támadó kódokat a fotókban és illusztrációkban.

A kártékony alkalmazásokkal rendszerinformációkat loptak a készítőik (IMEI, MAC-cím és hasonlók), APK állományokat tölthettek be a készülékek memóriájába, rootolt mobilok esetén pedig szoftvereket telepíthettek és törölhettek.

A Google természetesen törölte a rosszindulatú alkalmazásokat a Play Áruházból, azonban az ügynek csak akkor lesz vége, ha sikerül valamiféle megbízható detektálási módszert kidolgozni a támadási típus ellen.

(Forrás: PC World, Doctor Web)