Habár az Apple előszeretettel hangoztatja, hogy a házon belül fejlesztett operációs rendszerei biztonságosabbak az olyan univerzális megoldásoknál, mint a Windows és az Android, a valóságban a macOS és az iOS sem garantálja a behatolók távoltartását, amiről a regisztrált sebezhetőségek hosszas listája is tanúskodik.

Az macOS esetében most egy egész komoly hátsó kaput fedeztek fel, amely egy szimpla e-mail csatolmányon keresztül teszi lehetővé távoli kódok futtatását.

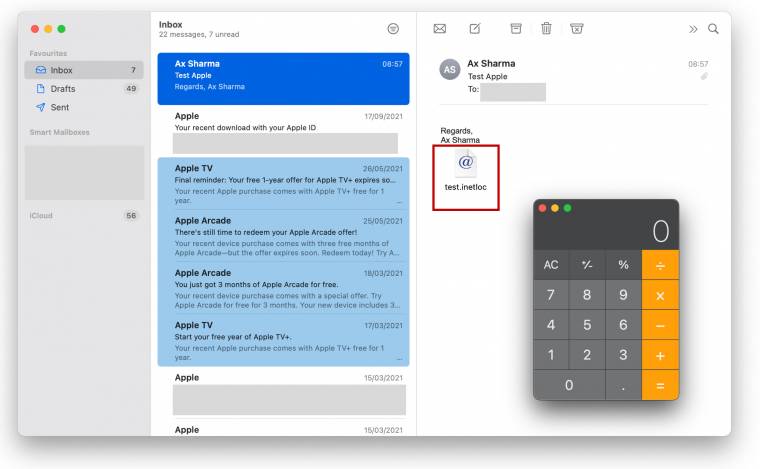

A sérülékenységre egy független biztonsági elemző, Park Minchan hívta fel a figyelmet. A probléma lényege, hogy az inetloc kiterjesztésű fájlokba, vagyis az internetes parancsikonokba elrejthetők olyan kódsorok, melyeket az operációs rendszer a felhasználó figyelmeztetése nélkül futtat le. Így elméletben gond nélkül kivitelezhető egy e-mailes támadás, ahol a csatolmányként mellékelt inetloc fájl nyit utat a számítógéphez.

A kedden jelentett sebezhetőséget az Apple ugyan gyorsan foltozta, ám utólag kiderült, hogy félmunkát végeztek a cég szakemberei: csak a file:// protokollra állították be a javítást, így átvariált írásmódokkal (pl. FilE://, vagy fILe://) egyszerűen kikerülhető a védelem. A cupertinóiak ráadásul arról is megfeledkeztek, hogy regisztrálják a problémát az ismert sérülékenységeket gyűjtő CVE (Common Vulnerabilities and Exposures) adatbázisban.

Ettől függetlenül örök érvényű jótanács, hogy érdemes mellőzni a gyanús e-mailek megnyitását, hiszen a legfőbb védvonal nem más, mint az óvatos felhasználó.