Ne ess pánikba!

Az első és legfontosabb, amit tehetsz, hogy nem esel pánikba, hanem informálódsz és cselekszel. Ha idáig eljutottál a cikkben, az első lépést ki is pipálhatod. A legújabb MDS-támadások ellen kombinált hardver- és szoftverfrissítésre van szükség. Egyrészt az alaplapgyártódtól kell érkeznie egy friss alaplapi BIOS-nak, amely már tartalmazza az Intel által kiadott mikrokódfrissítést is. Ha ezt telepíted, máris határozott lépést tettél a védettség felé.

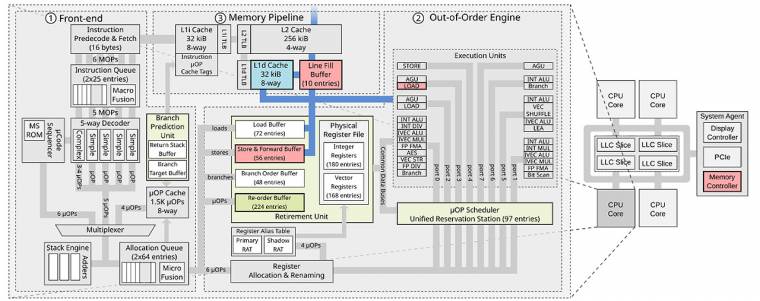

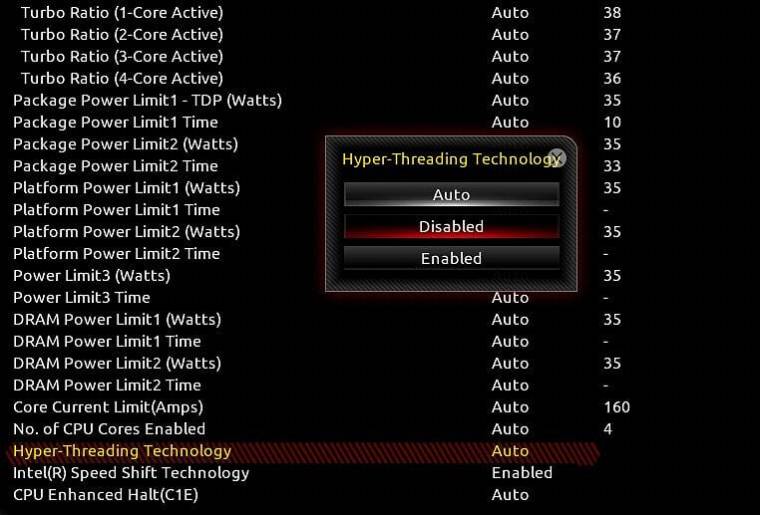

Az operációs rendszert, biztonsági csomagot és programjaidat - különös tekintettel a böngészőre - szintén frissítened kell, hogy hatékony védelmet kapj a ZombieLoad és társai ellen. A leghatékonyabb védelem - egyelőre legalábbis - minden jel szerint az, ha teljesen letiltod a Hyper-Threading technológiát Intel processzorodban, így csak annyi CPU-magot mutat a rendszer felé, amennyi fizikailag is jelen van. Ennek hatása a számítási teljesítményre katasztrofális, részletesen lásd keretes írásunkban.

Az Intel a Spectre és Meltdown hibákat igyekezett elbagatellizálni, ezúttal azonban úgy tűnik, aktív partner a hibajavításban. A mdsattacks.com weboldal minden részletre kiterjed a sebezhetőségekkel kapcsolatban. Az angol nyelvű oldalon mindent megtalálsz az MDS-támadásokról, beleértve a komplett technikai leírásokat, a hibákat felfedező biztonsági szakértők neveit és elérhetőségeit, valamint látványos példavideókat is. A "RIDL Team" egy tesztprogramot is összeállított, amelyet Windowsra, Linuxra és macOS-re is letölthetsz, és futtathatod is (a program forráskódja publikus). Ez a program teszteli géped sérülékenységét, és megmutatja, hogy a korábbi Meltdown és Spectre sérülékenységek ellen hatékony védelemmel van-e felvértezve.

A ZombieLoad legnagyobb veszélyei

- Több száz millió számítógépet érint

- A felhőben a legveszélyesebb

- 2011-ig visszamenőleg minden Intel CPU érintett

- Az Intel Atom SoC-kben is megtalálták ezt a rést

- Hardveres BIOS- és mikrokódfrissítés szükséges

- Szoftveres rendszerjavítást kell telepíteni

- Nem hagy nyomot, teljesen észrevétlen támadás

- A javítás csökkenti a processzor teljesítményét

A lekapcsolt Hyper-Threading hatása

Az Intel elismerte, hogy a ZombieLoad és a másik három, hasonló sebezhetőség elleni szoftveres védelem csökkenti a számítási teljesítményt, ám ez a cég közleménye szerint otthoni PC-kben legfeljebb 3 százalék, adatközpontokban, szerverekben pedig 9 százalék

lehet, amit a felhasználók "szinte észre sem fognak venni". A valóság persze nem ugyanaz, mint a papírforma, ráadásul több biztonsági szakértő is rámutatott, hogy a tényleges védelmet a Hyper-Threading technológia, más nevén SMT (Simultaneous Multithreading) teljes letiltása jelentené (ez a szoftveres trükk növeli a CPU hatékonyságát azáltal, hogy egyszerre több logikai processzormagnak tüntet fel egy-egy hardveres végrehajtómodult). A Hyper-Threading nem újdonság, régóta a processzorok része, és nagyon hatékony, éppen ezért fájdalmas lehet a lekapcsolása. Egy gyors teszt szépen rá is világított erre. Egy Intel Core i7-7700K processzorral szerelt gép a HTT lekapcsolását követően, többszálú programok esetében akár 20-39 százalékot is lassulhat, míg játékok alatt akár 5-12 százalékkal csökkenhet a sebesség. A helyzet Atom és Celeron/Pentium, valamint Core i3-as CPU-kkal ennél is rosszabb, ez esetekben ugyanis kritikusan fontos, hogy a kevés fizikai magot megtámogassa a Hyper-Threading technológia.

Védekezés négy lépésben

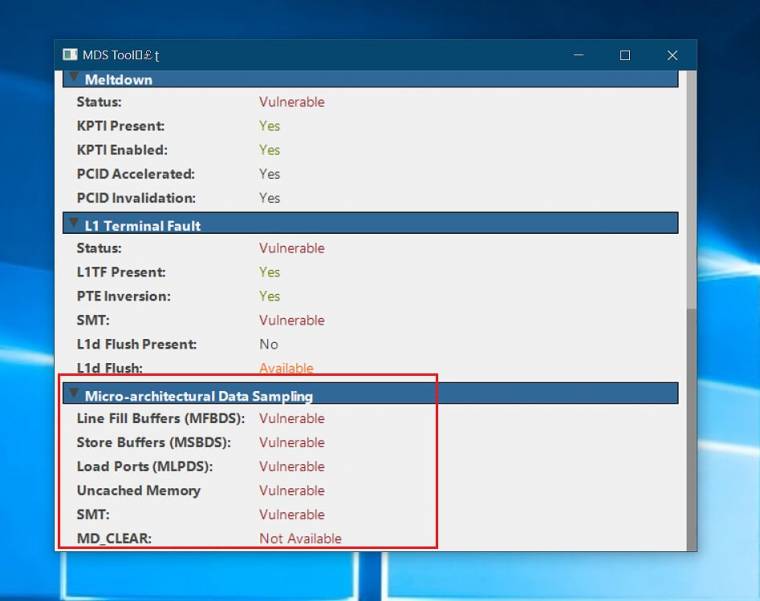

1. Ellenőrzés

A PC World Plusról szerezd be az MDS Tool nevű segédprogramot, majd rendszerednek megfelelően futtasd a 32 vagy a 64 bites változatot. A puritán ablak aljára görgess le, ahol a [Micro-architectural Data Sampling] csoportot találod. Amennyiben a sorok végén "Vulnerable"-t látsz, géped sebezhető.

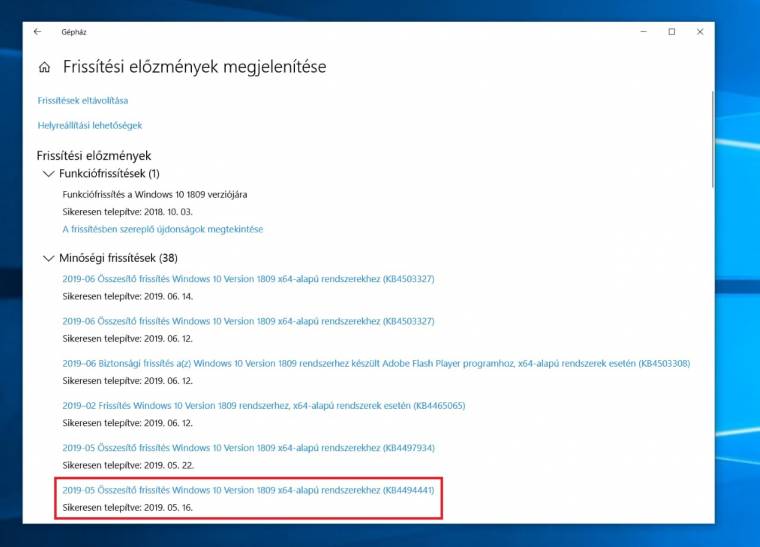

2. Szoftveres javítások

Legyen szó bármelyik operációs rendszerről, mindenképpen telepítsd a legújabb frissítéseket. Sajnos macOS és Chrome OS esetében az első javítások még automatikusan letiltják a HTT-t is, vagyis teljesítménycsökkenésre kell felkészülnöd. A böngésződ és fontosabb programjaid verzióit is ellenőrizd.

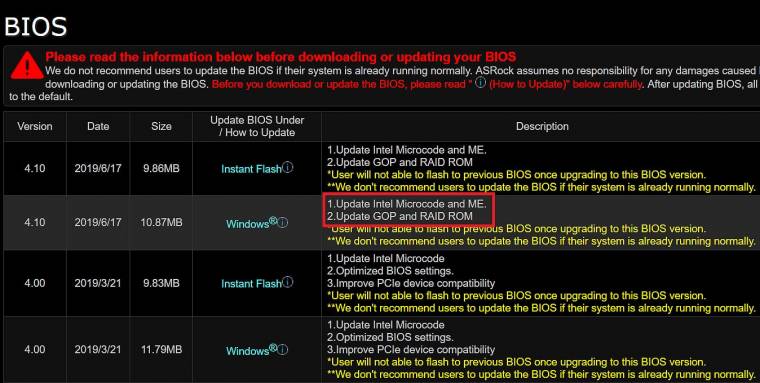

3. BIOS- és mikrokódfrissítés

Windows alatt az MSINFO32 parancsot futtatva jegyezd fel alaplapod és Intel processzorod típusát, majd az alaplap- vagy PC-gyártó weboldalán a támogatások között keresd meg a legújabb BIOS-frissítést. Azt töltsd le és telepítsd, amelyik már a frissített mikrokódot is tartalmazza processzorod számára.

4. HTT/SMT letiltása

Ha érzékeny adatokkal dolgozol, és tartasz tőle, hogy akár célzott támadás is érhet, tiltsd le a BIOS-ban a Hyper-Threading technológiát. Ugyan ez sem ad százszázalékos védelmet, de jelentősen megnehezíti, hogy hackerek észrevétlenül kártékony kódot futtassanak Intel CPU-s gépeden.

A három legveszélyesebb új CPU-hiba

ZombieLoad

Képes észrevétlenül kimenteni például a privát böngészési adataidat, jelszavaidat. Más applikációkból szivároghatnak át az információk, legyen szó bármilyen operációs rendszerről, virtuális gépről, védett vagy felhőalapú környezetről.

RIDL

Többféle pufferből képes kiolvasni az adatokat az érintett Intel processzorokon belül. Olyan, extrém biztonságosként kezelt információhoz is hozzáfér, amit on-the-fly kezel a CPU, vagyis gyorsítótárazásra sem kerül a végrehajtás során.

Fallout

Az operációs rendszer által írt adatok kiolvasására alkalmas, észrevétlen támadás. Segítségével kiolvashatók a rendszer kritikus elemeinek pontos memóriahelyei (például kernel), ami hatalmas segítség más támadások esetén.